Las controladoras smart array de Hewlett Packard Enterprise tienen diferentes opciones de configuración, dependiendo del sistema las opciones por defecto pueden suponer un deterioro del rendimiento…

Leer más

Un pequeño ordenado caos

Las controladoras smart array de Hewlett Packard Enterprise tienen diferentes opciones de configuración, dependiendo del sistema las opciones por defecto pueden suponer un deterioro del rendimiento…

Leer más

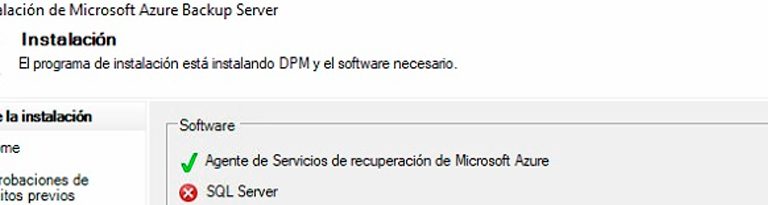

Durante el proceso de instalación de Data Protection Manager (Azure Backup ) bajo Windows Server , aparece un error inesperado al llegar a la parte de servidor SQL:

Detailed results:

Feature: Database Engine Services

Status: Failed

Reason for failure: An error occurred during the setup process of the feature.

Next Step: Use the following information to resolve the error, uninstall this feature, and then run the setup process again.

Component name: SQL Server Database Engine Services Instance Features

Component error code: 0x80004005

Error description: No se puede iniciar el servicio, porque está deshabilitado o porque no tiene dispositivos habilitados asociados a él.

Durante la migración de un directorio activo a un servidor nuevo, en el registro de eventos aparecen error de aplicación de directivas:

Error al procesar la directiva de grupo. Windows no pudo leer el archivo \\midominio.com\sysvol\midominio.com\Policies\{7AC1786C-016F-11D2-945F-00C04fB984F9}\gpt.ini desde un controlador de dominio. La configuración de la directiva de grupo no se podrá aplicar hasta que se solucione este evento. Debe tratarse de un error temporal y puede deberse a alguna de la causas siguientes:

a) Un problema con la resolución de nombres o con la conectividad de red al controlador de dominio actual.

b) Latencia del servicio de replicación de archivos (una cuenta creada en otro controlador de dominio no se replicó en el controlador de dominio actual).

c) El cliente del Sistema de archivos distribuido (DFS) está deshabilitado.

Buscando por GUID dentro de nuestro directorio, concuerdan con las políticas predeterminadas del dominio, a priori no debería ser mayor problema y el primer paso sería recuperar de una copia de seguridad o de la carpeta SYVOL del servidor anterior…

Leer más

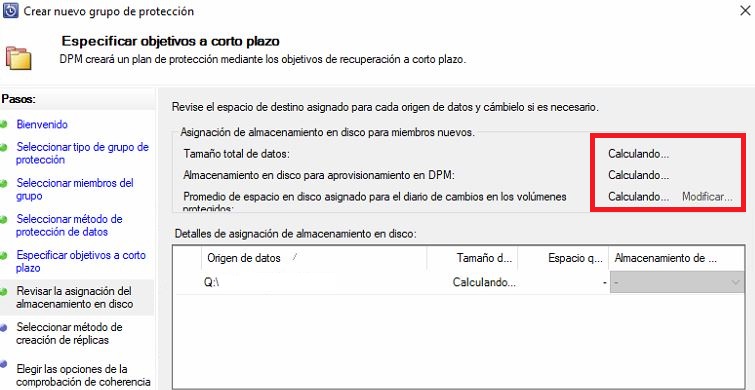

Durante la creación de un grupo de protección en Microsoft Azure Backup Server (DPM, Data Protection Manager) en el paso «Revisar la asignación del almacenamiento en disco» (Review Disk Storage Allocation – Calculating Disk Storage Allocation) permanece de manera indefinida o se llega a cerrar la consola registrando los detalles del error en el directorio temporal…

Desde la consola de Powershell necesitamos conocer el índice del adaptador de red ejecutando el comando:

Get-NetConnectionProfile

Buscamos el índice correspondiente a la tarjeta de red y ejecutamos desde la misma consola, en este ejemplo «25»:

Set-NetConnectionProfile -InterfaceIndex 25 -NetworkCategory Private

Las opciones de categoría son: Public / Private / Domain

En el caso de intentar cambiar un perfil de red de dominio a público aparece el error:

set-NetConnectionProfile : Unable to set the NetworkCategory due to one of the following possible reasons: not running PowerShell elevated; the NetworkCategory cannot be changed from 'DomainAuthenticated'; user initiated changes to NetworkCategory are being prevented due to the Group Policy setting 'Network List Manager Policies'.

Para sortearlo añadimos una regla en el firewall sobre el servicio «nlasvc», en español «Reconoc. ubicación de red», para conocer el nombre del servicio podemos ejecutar el comando:

sc GetDisplayName SERVICE_NAME