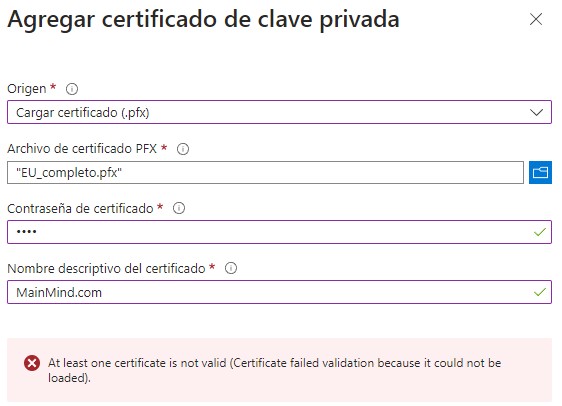

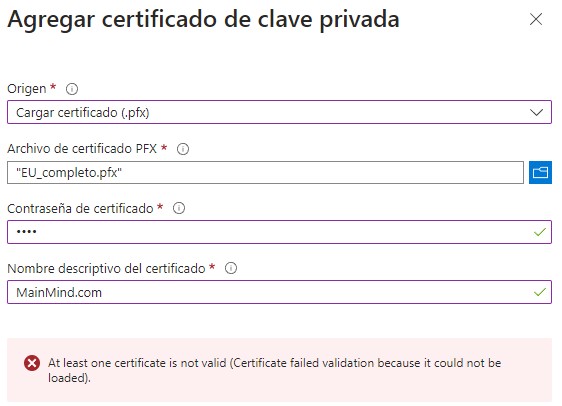

Si queremos importar un certificado a la nube de Microsoft desde un servidor Windows, puede aparecer un error poco descriptivo:

Al least one certificate is not valid (Certificate failed validation because it could not be loaded)

Un pequeño ordenado caos

Si queremos importar un certificado a la nube de Microsoft desde un servidor Windows, puede aparecer un error poco descriptivo:

Al least one certificate is not valid (Certificate failed validation because it could not be loaded)

A continuación añadiremos el soporte REDIS a una App alojada en el entorno Cloud de Microsoft con PHP, debería ser como cualquier otra extensión, pero en algunas versiones concretas aparecen errores en el proceso habitual.

Desde la consola SSH en KUDU para la Azure App ejecutamos el comando:

pear config-show

El acceso a propiedades de objeto Identity desde línea de comandos en PowerShell para Azure debería obtenerse mediante:

Get-AzWebApp -ResourceGroupName "NombreDeRecursos" -Name "NombreAplicacionWeb"

--$appId=(Get-AzWebApp -ResourceGroupName $resourcegroupname -Name $webappname).Identity.PrincipalId

--$appId=(Get-AzureRmWebApp $resourcegroupname -Name $webappname).Identity.PrincipalId

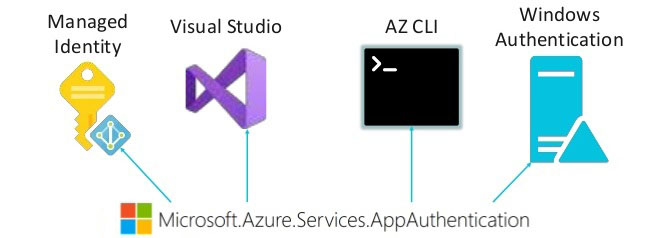

No tenemos acceso a estos identificadores, podemos utilizar en su lugar el acceso mediante Service Managed Identity:

az webapp identity assign -g $resourcegroupname -n $webappname

Del que obtendremos el identificador necesario:

{- Finished ..

"principalId": "b1dd98c4-eae0-4fea-8e46-efzs563dc9630",

"tenantId": "504c8804-c8a6-9090-8fzs-e35841104187",

"type": "SystemAssigned",

"userAssignedIdentities": null

}

Con la administración de identidades administradas habilitadas y permitiendo al acceso a los recursos a la aplicación, ya podemos utilizar tokens de acceso Oauth. De este modo solo se puede acceder a este extremo desde el código que se ejecuta en el servicio de la aplicación, por ejemplo, solo nuestro sitio web puede obtener tokens de acceso.

Si bien es posible asociar cualquier certificado mediante archivos PFX a los servicios publicado en Microsoft Azure, también es posible comprar el certificado directamente en el portal de gestión. Nos facilitará las tareas de renovación y costes asociados a los servicios, en realidad Microsoft ha optado por integrarse con los servicios de GoDaddy dentro de su plataforma por lo que algunos pasos son parecidos, también es posible realizar integraciones con DigiCert y GlobalSign.

Si disponemos de equipos on-premise y en Azure, podemos unificar la gestión de registros en una única herramientas. Aunque ha variado de nombres, actualmente se engloba dentro de «Área de trabajo de Log Analytics» que podremos crear desde el panel de control de Azure.

Desde el nuevo recurso en «Configuración avanzada» podemos descargar el agente para Windows o Linux: