Por defecto la conexión por escritorio remoto aparece deshabilitada en los equipos con Windows Pro, en una red de dominio es posible establecer mediante políticas de grupo los permisos necesarios:

– Configuración de Equipo \ Directivas \ Plantillas Administrativas

— Componentes de Windows \ Servicios de escritorio remoto \ Host de sesión de Escritorio remoto \ Conexiones \ Permitir que los usuarios se conecten de forma remota mediante Servicios de Escritorio Remoto

— Red \ Conexiones de red \ Firewall de Windows \ Perfil de dominio \ Firewall de Windows: permitir excepciones de Escritorio remoto entrantes

Igualmente podemos echar mano de un Script para powershell escrito por Sitaram Pamarthi en 2013, que mediante WMI nos facilita acciones puntuales:

[cmdletbinding()]

param(

[parameter(ValueFromPipeline=$true,ValueFromPipelineByPropertyName=$true)]

[string[]]$ComputerName = $env:computername,

[ValidateScript({Test-Path $_})]

[string]$OutFolder = "c:\"

)

begin {

$SuccessComps = Join-Path $OutFolder "Successcomps.txt"

$FailedComps = Join-Path $OutFolder "FailedComps.txt"

}

process {

foreach($Computer in $ComputerName) {

try {

$RDP = Get-WmiObject -Class Win32_TerminalServiceSetting `

-Namespace root\CIMV2\TerminalServices `

-Computer $Computer `

-Authentication 6 `

-ErrorAction Stop

} catch {

Write-Host "$Computer : WMIQueryFailed"

"$Computer : WMIQueryFailed" | Out-File -FilePath $FailedComps -Append

continue

}

if($RDP.AllowTSConnections -eq 1) {

Write-Host "$Computer : RDP Already Enabled"

"$Computer : RDP Already Enabled" | Out-File -FilePath $SuccessComps -Append

continue

} else {

try {

$result = $RDP.SetAllowTsConnections(1,1)

if($result.ReturnValue -eq 0) {

Write-Host "$Computer : Enabled RDP Successfully"

"$Computer : RDP Enabled Successfully" | Out-File -FilePath $SuccessComps -Append

} else {

Write-Host "$Computer : Failed to enabled RDP"

"$Computer : Failed to enable RDP" | Out-File -FilePath $FailedComps -Append

}

} catch {

Write-Host "$computer : Failed to enabled RDP"

"$Computer : Failed to enable RDP" | Out-File -FilePath $FailedComps -Append

}

}

}

}

end {}

Su utilización para un equipo concreto:

.\Enable-RDPAccess.ps1 -ComputerName <computer name>

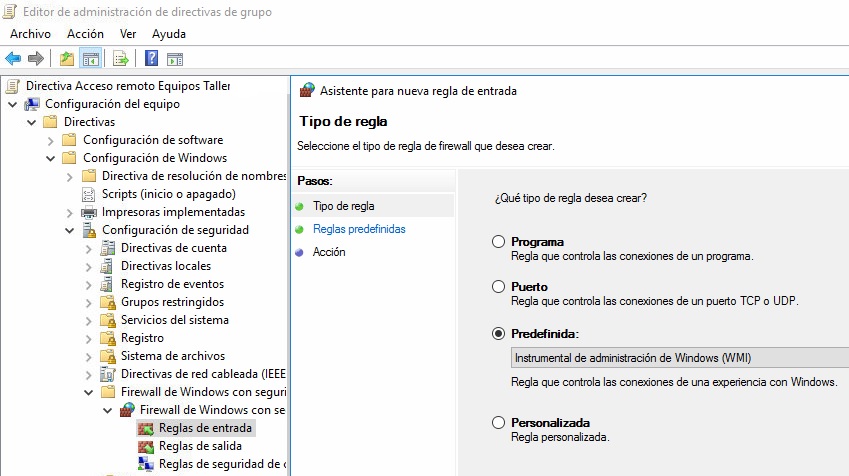

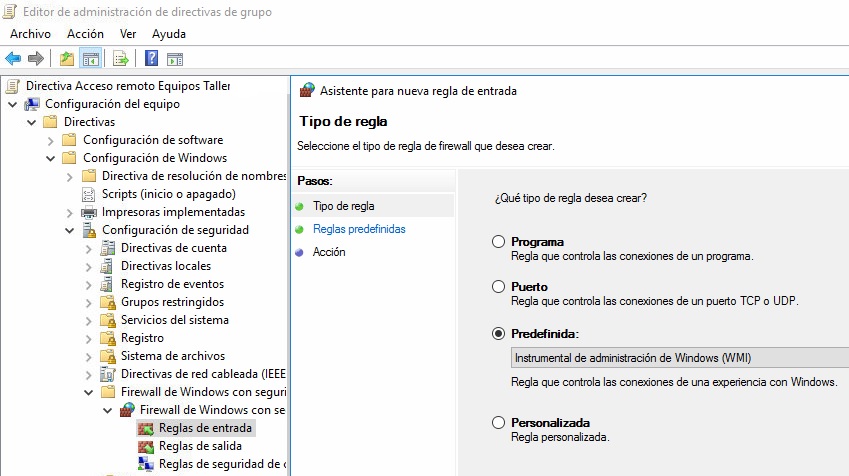

Si obtenemos errores al ejectuarlo, debemos comprobar que tenemos acceso mediante WMI o activarlo mediante GPO:

– Configuración del equipo \ Directivas \ Configuración de Windows \ Configuración de seguridad \ Firewall de Windows con seguridad avanzada \ Reglas de Entrada