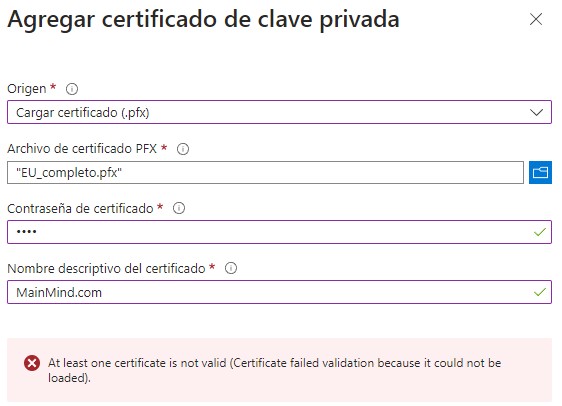

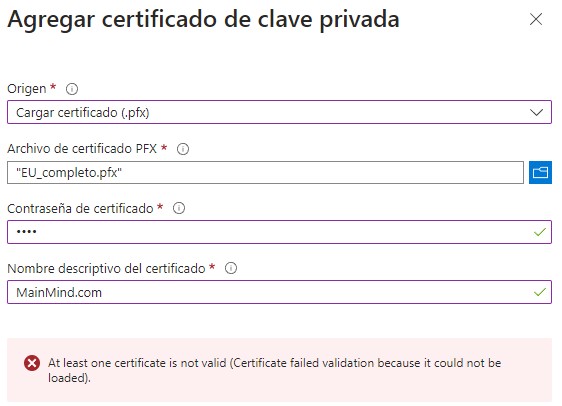

Si queremos importar un certificado a la nube de Microsoft desde un servidor Windows, puede aparecer un error poco descriptivo:

Al least one certificate is not valid (Certificate failed validation because it could not be loaded)

Un pequeño ordenado caos

Si queremos importar un certificado a la nube de Microsoft desde un servidor Windows, puede aparecer un error poco descriptivo:

Al least one certificate is not valid (Certificate failed validation because it could not be loaded)

Si bien es posible asociar cualquier certificado mediante archivos PFX a los servicios publicado en Microsoft Azure, también es posible comprar el certificado directamente en el portal de gestión. Nos facilitará las tareas de renovación y costes asociados a los servicios, en realidad Microsoft ha optado por integrarse con los servicios de GoDaddy dentro de su plataforma por lo que algunos pasos son parecidos, también es posible realizar integraciones con DigiCert y GlobalSign.

La guerra entre los navegadores más populares a día de hoy (Chrome, Firefox, Edge – El artista anteriormente conocido como Internet Explorer, Opera, Safari, Konqueror… tiene sus precuelas años atrás. Una de ellas tiene nombre propio: Netscape Navigator.

Si lo conoces, seguramente te tocó navegar por las primeras webs con módem analógico y su sonido característico.

Desde 1994, este navegador ya desaparecido, fue mejorando las especificaciones necesarias para implementar «el candadito» del navegador. No fue hasta su versión 3.0 y un par de vulnerabilidades después que haría pública y operativa pero sentó las bases del intercambio seguro de datos entre dos partes.

Leer másSi disponemos de un certificado en entornos Windows y queremos utilizar un certificado en otro tipo de dispositivos, por ejemplo un wilcard (*.midominio.com) podemos desglosar en dos partes utilizando OpenSSL:

openssl pkcs12 -in certificadoCompleto.pfx -nocerts -out llaveSegura.key

De este modo tenemos en un archivo la parte correspondiente a la clave privada de forma encriptada (BEGIN ENCRYPTED PRIVATE KEY). Por otro lado tenemos el certificado firmado:

openssl pkcs12 -in certificadoCompleto.pfx -clcerts -nokeys -out certificado.crt

Si necesitamos las claves sin encriptar (BEGIN RSA PRIVATE KEY), cuidado donde guardar este tipo de ficheros, podemos hacerlo mediante:

openssl rsa -in llaveSegura.key -out llaveNoSegura.key

Con estas 2+1 partes podremos instalar el certificado, por ejemplo en PLESK:

O un certificado personalizado en Nginx Proxy Manager:

NOTA: A la hora de importar, puede que el fichero generado contenga cabeceras que algunos programas no descartan, por ejemplo strongSwan. Es necesario eliminar la parte inicial hasta la línea que empieza el certificado

Bag Attributes

friendlyName:

localKeyID: XX AA C6 59 0B 10 2F E9 42 A9 00 11 22 33 44 D2 1D CC DD EE

subject=/CN=sub.midominio.com

issuer=/CN=sub.midomino.com

La digitalización en la administración pública no lleva precisamente un ritmo rápido… y tampoco lo ponen fácil a usuarios finales…

Veremos como para dar de alta un proveedor en FACe, o gestionar su renovación, nos solicitan certificado en formato PEM. Por simplificar, tal como en un fichero de texto Word o una hoja de Excel tenemos diferentes formatos y versiones con los que podemos trabajar, con el certificado nos pasa lo mismo.

Leer más