Los errores sencillos a veces son tortuosos de resolver… la descripción tampoco aporta demasiada luz…

Un pequeño ordenado caos

Los errores sencillos a veces son tortuosos de resolver… la descripción tampoco aporta demasiada luz…

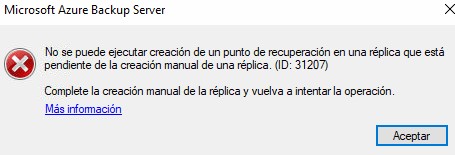

Utilizando Data Protection Manager de Microsoft para realizar copias de seguridad de equipos sobremesa o portátiles, una vez configurado el grupo de protección al intentar realizar el primer punto de recuperación aparece el error:

Al auditar contraseñas utilizando para romper claves poco seguras con JtR aparece un error con gráficas AMD :

No OpenCL devices found

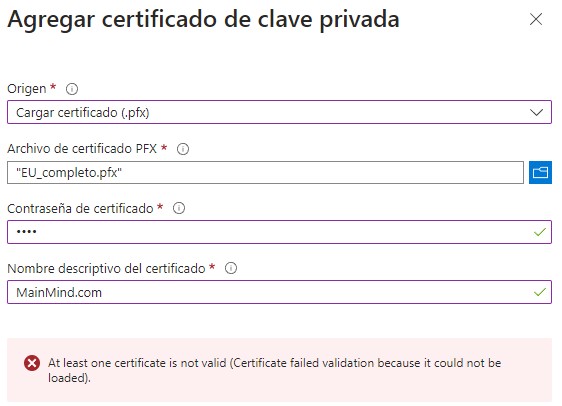

Si queremos importar un certificado a la nube de Microsoft desde un servidor Windows, puede aparecer un error poco descriptivo:

Al least one certificate is not valid (Certificate failed validation because it could not be loaded)

Podemos utilizar dominios para redirecciones, campañas de marketing o para cualquier otro servicio que no queramos asociar con direcciones de email. Debemos asegurar que no se utilice ni valide el dominio, para ello añadiremos los siguientes registros:

| Registro | Tipo | Valor | |

| SPF | – | TXT | v=spf1 -all |

| DKIM | *._domainkey.MiDominio.es | TXT | v=DKIM1; p= |

| DMARC | _dmarc.MiDominio.es | TXT | v=DMARC1;p=reject;sp=reject;adkim=s;aspf=s |

El registro SPF hará que todos los dominios e IP se marquen como «no conformes», igualmente con DKIM la firma asociada es nula y para el registro DMARC se rechazan los correos que no pasan los controles DKIM y SPF previos, además de establecer en modo estricto ambas políticas.