Desde comienzos de 2022 Microsoft ha ido liberando actualizaciones habituales de seguridad, pero algunas de ellas han estado causando problemas en equipos con conexiones VPN: KB5009543, KB5010793, KB5009566…

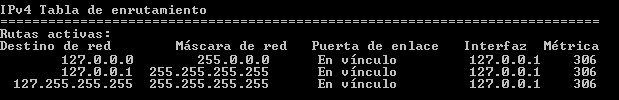

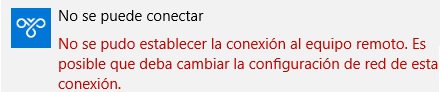

Si bien desinstalar los parches para Windows 10 o Windows 11 puede resolver algunos problemas puntualmente, tarde o temprano vuelvén con IPSec, IKEv2 o SSTP. Un mismo equipo con todos los parches puede mostrar errores:

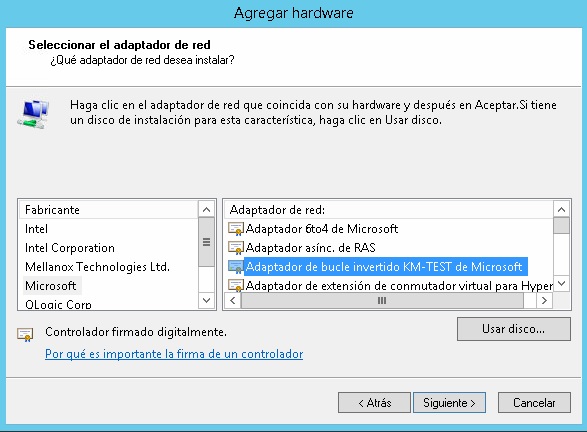

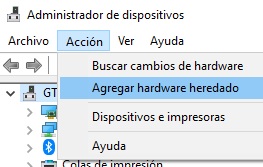

Como alternativa para resolver el problema, debemos desinstalar todos los «miniport» del equipo desde el administrador de dispositivos y reiniciar. Se volverán a instalar de manera automática, si disponemos de software adicional de otros fabricantes (Global Protect de Palo Alto, Cisco Secure Cliente, WatchGuard VPN…) se recomienda desinstalarlos antes de la misma forma.