Problemas de red extraños en equipos que «nadie toca», sin saber como ha pasado necesitamos volver a añadir el interfaz invertido en Windows Server, ¿quien lo ha quitado? ¿Cómo? preguntas para otro día… el resultado es que haciendo ping a cualquier ip de red activa funciona, pero haciendo ping a 127.0.0.1 devuelve error general, veamos tres opciones para solucionarlo:

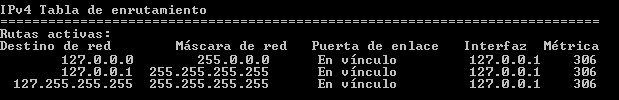

Comprobamos mediante el comando «route print» que aparece la interfaz:

Si no aparece podemos añadirla, para las rutas «En vínculo» especificamos «0.0.0.0»:

route ADD 127.0.0.0 MASK 255.0.0.0 0.0.0.0 metric 306

route ADD 127.0.0.1 MASK 255.255.255.255 0.0.0.0 metric 306

route ADD 127.255.255.255 MASK 255.255.255.255 0.0.0.0 metric 306

Otra opción es resetear el protocolo TCP/IP y la configuración Winsock (para aplicaciones antiguas):

netsh int ip reset c:\registro.txt

netsh winsock reset

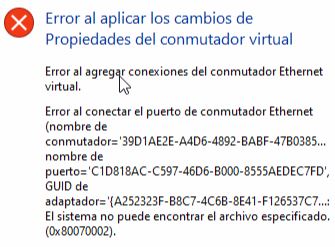

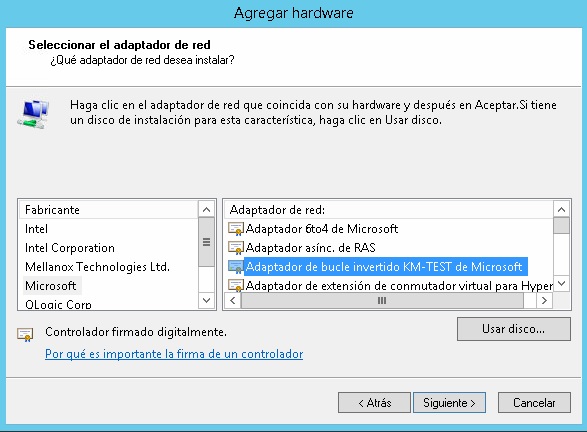

En entornos Windows Server 2012 y anteriores podemos añadir manualmente:

1.- Ejecutamos en línea de comandos «cmd» con permisos de administrador: «hdwwiz.exe«

2.- Seleccionamos Adaptadores de red – Microsoft – Adaptador de bucle KM-TEST de Microsoft / Microsoft KM-TEST Loopback Adapter

3.- Asociamos la IP con la nueva tarjeta de red desde el Panel de control

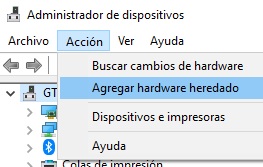

También podemos acceder desde el menú de administración de dispositivos, seleccionamos previamente algún elemento del listado de dispositivos para que aparezca la opción: