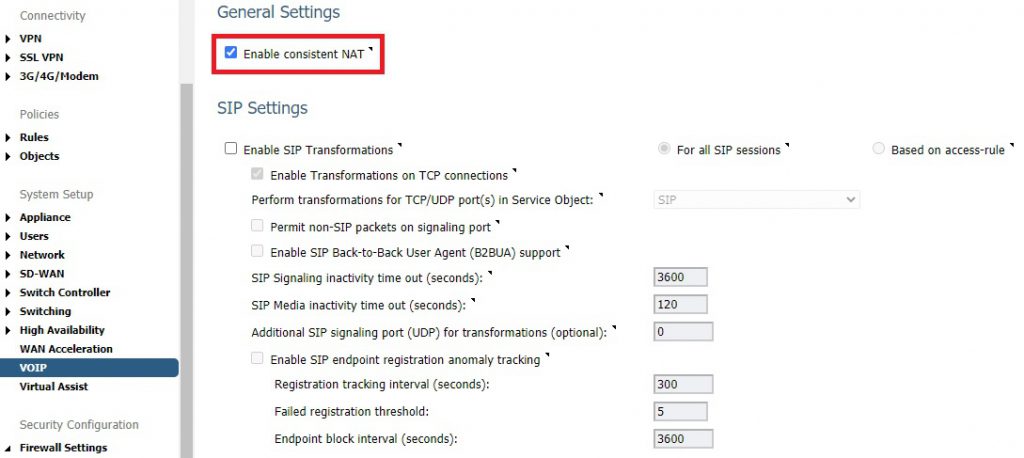

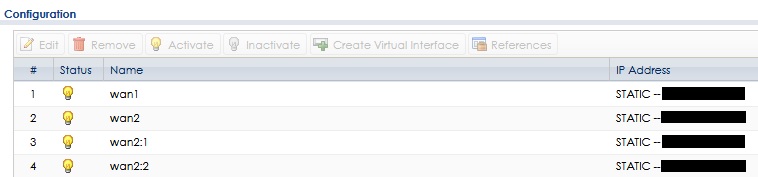

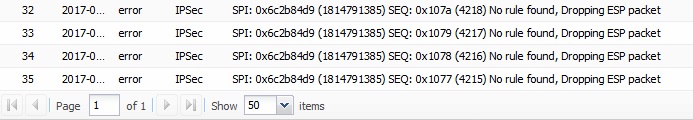

Si utilizamos algún tipo de filtro de contenidos dentro de nuestra red, dependiendo del fabricante e incluso incluyendo reglas explícitas, parece «saltarse» el bloqueo en algunos casos. Anteriormente hablamos del protocolo QUIC y como esté había evolucionado para dar servicio web más rápido, ahora bien… los filtros de contenidos hasta ahora utilizan el filtrado de web sobre HTTPS en el puerto TCP 443, pero el protocolo QUIC usa UDP 443 para ganar velocidad… así que por ahora, lo que podemos hacer es crear reglas explícitas que no permitan el tráfico UDP 443 ha ciertos destinos o a todos según necesitemos…