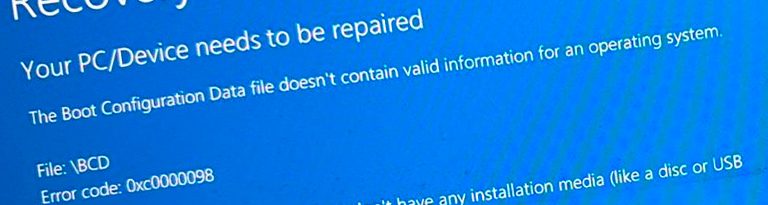

Pantallazos azules (BSOD) sin aparente motivo, cambiando entre aplicaciones, con el equipo en reposo… pero todos con algo en común: tarjetas gráficas con drivers no diseñados para Windows 10 pero si para Windows 7/8, GPUs antiguas en equipos actualizados desde versiones anteriores.

En este caso una NVIDIA Geforce 7600 GS de 2006, con los últimos drivers 9.18.13.908 de 30/07/2015 (no los 309.08 de NVIDIA, si no los disponibles mediante Windows Update) más de 15 años de tarjeta y 9 años de drivers es algo más que aceptable en cuanto a soporte y compatibilidad… es aplicable a otros modelos.

La opción de actualizar el equipo o la gráfica están justificadas en cuanto a retorno de inversión con un pequeño desembolso… pero… si su utilización es puntual, la exigencia de trabajo ofimático es pequeña… podemos alagar un poco más su utilización.

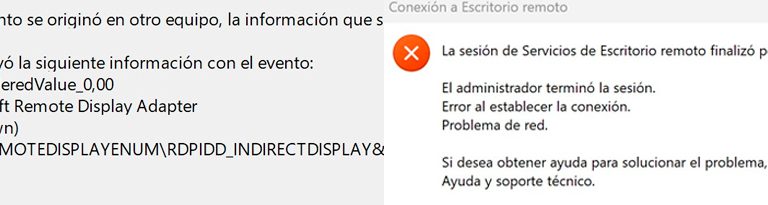

Existe la posibilidad de utilizar la configuración de TDR: timeout detection and recovery. Este valor es utilizado por Windows 10 para determinar cuantos segundos espera antes de cerrar el driver de la tarjeta gráfica, con drivers antiguos, diseñados para Windows 7 pero que «funcionan» bajo Windows 10, operaciones que utilizan altamente la grafica (Adobe Premiere por ejemplo)…

Esta configuración manual en el registro puede eliminarse con algunas actualizaciones del sistema operativo o los drivers, por lo que será necesario volver a aplicar si ocurre de nuevo y han sido eliminadas.

- TdrDelay – 2 segundos predeterminado – valores hasta 60 segundos

- TdrDdiDelay – 5 segundos predeterminado – valores hasta 60 segundos

- TdrLevel – nivel de recuperación : 0 Desactivado, 3 recuperar después del tiempo de espera

Añadiremos al registro para Windows 10 64 bits:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\GraphicsDrivers]

"TdrDelay"=hex(b):08,00,00,00,00,00,00,00

"TdrDdielay"=hex(b):08,00,00,00,00,00,00,00

"TdrLevel"=hex(b):03,00,00,00,00,00,00,00