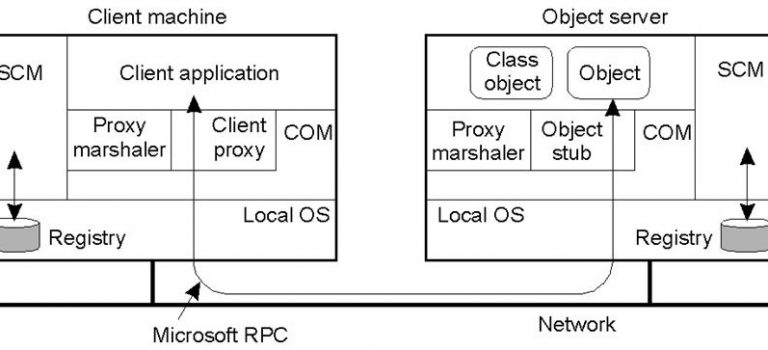

El protocolo DCOM (Modelo de Objetos Componentes Distribuidos) permite comunicación directa entre programas, anteriormente conocido como «Red OLE», un precedente a lo que hoy conoceríamos como servicios web. Con software legacy todavía encontramos este tipo de comunicación, especialmente en entornos industriales, puede ser algo complicado buscar el origen de la perdida de conexión.

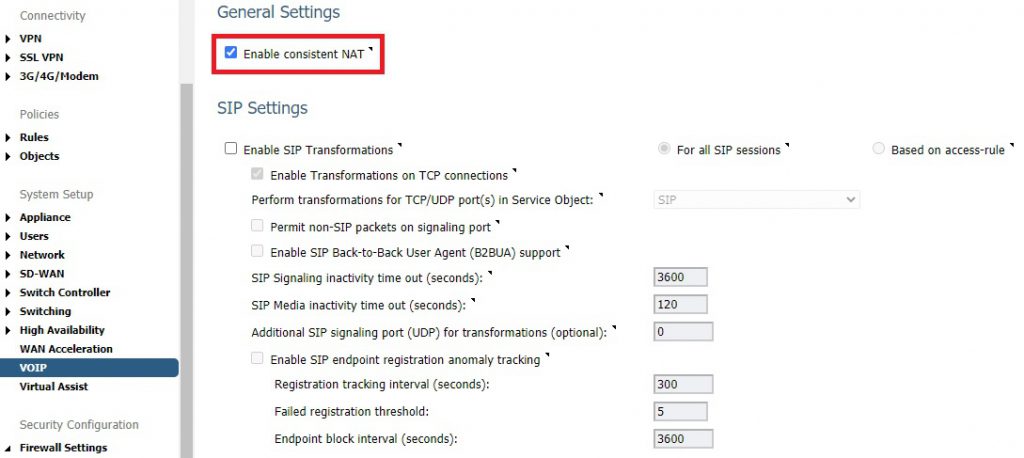

Podemos utilizar DCOMTest de Microsoft en entornos Windows 2000/XP/7/10/2003 para comprobar si tenemos configurado el acceso correctamente. Este pequeño programa de prueba, registrará una clase DCOM ejecutando el archivo de registro en ambos equipos.

Leer más