La autenticación de doble factor añade una seguridad adicional a nuestra cuentas siempre conectadas. No es infalible pero si necesaria para datos/operaciones críticas, el juego del gato y el ratón en seguridad es continuo, como Hesperbot.

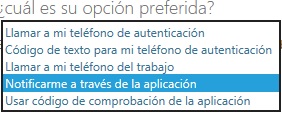

Actualmente podemos:

La opción más ágil es a través de la aplicación Microsoft Authenticator, despues del baile de nombres que ha sufrido la app, esta disponible para Android, Windows y iPhone nos mostrará un código o un mensaje de aceptación según prefiramos.

En el caso de las cuentas de Microsoft, es necesario diferenciar las de Office 365 empresarial y las de Outlook/Live el proceso de configuración y creación de contraseñas para aplicaciones no compatibles es diferente a día de hoy:

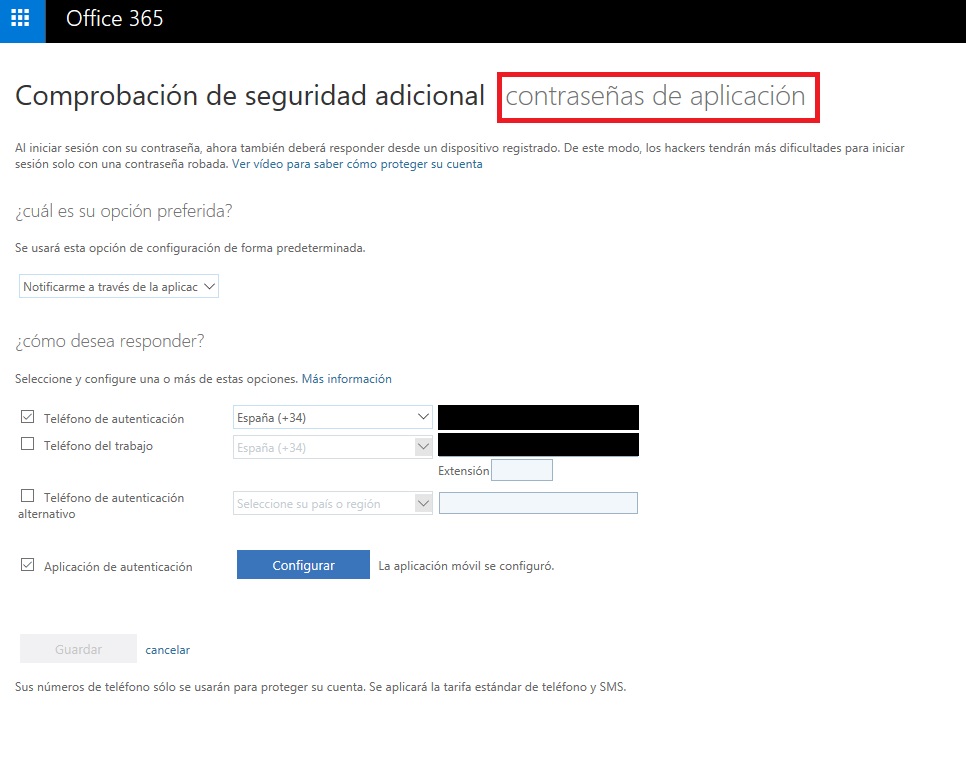

Office 365 -> Configuración -> Seguridad y Privacidad -> «Actualice los número de teléfono que usa para la seguridad de la cuenta»

No es una opción muy destacada en la configuración, debería tener su propia sección o aparecer más claramente pero bueno…

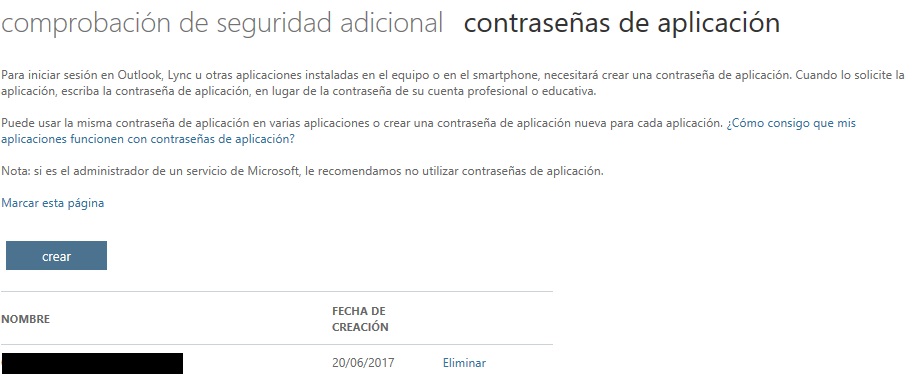

En la parte superior aparecerá la opción «Contraseñas de aplicación» donde podemos dar un nombre para identificar donde hemos usado la contraseña. Una vez creada no es posible volver a verla, solo podremos eliminarla y volver a crear otra:

NOTA: En el caso de realizar la configuración de la app por primera vez, deberemos seguir el asistente inicial desde el botón «Configurar»

Con Office 365 nos permite dar nombre a las contraseñas:

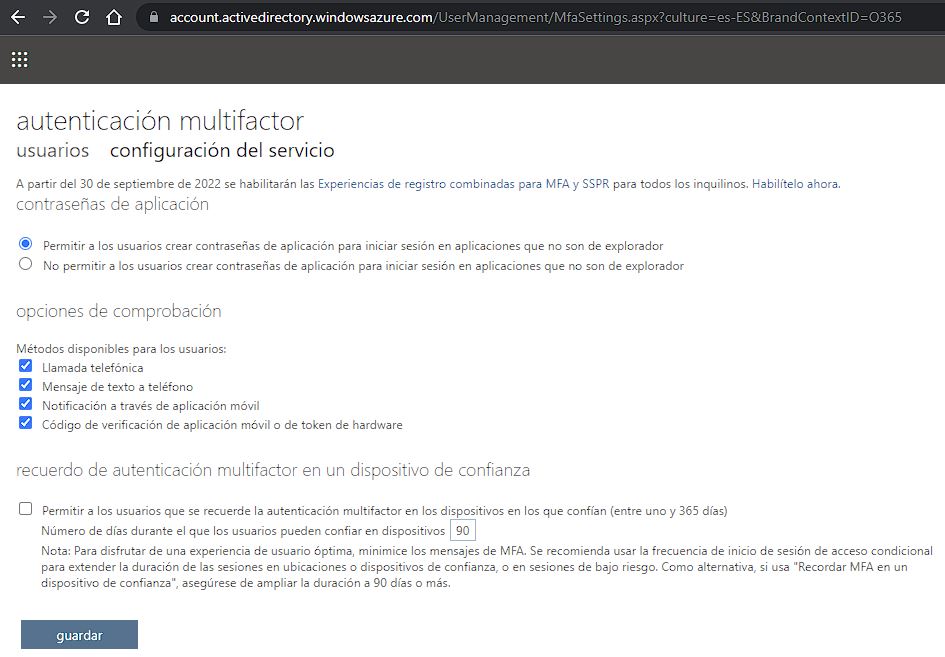

NOTA: Si el dominio esta gestionado por un administrador, debes comprobar que la configuración global permita crear contraseñas de aplicación: Administración Microsoft 365 > Configuración > Configuración de la organización > Configurar multi-factor Authentication además de habilitar al usuario (si no todavía no estaba)

URL para Office 365: https://account.activedirectory.windowsazure.com/AppPasswords.aspx

URL para Outlook/live: https://account.live.com/proofs/AppPassword

Configuración MFA para usuarios: https://aka.ms/MFASetup